Firewall MikroTik – Regras e Configurações

Postado em 03/set/2018 em MikroTik

O Firewall MikroTik é eficiente?

Sempre quando falamos em proteção de uma rede TCP/IP, podemos citar o Firewall MikroTik.

Quando usamos a palavra Firewall significa que temos por objetivo aplicar uma política de segurança.

Sua função consiste em regular o tráfego de dados entre redes distintas e impedir a transmissão e/ou recepção de acessos nocivos ou não autorizados.

O Firewall MikroTik torna ainda mais simples os controles e políticas.

Esse conceito inclui equipamentos, filtros de pacotes e de proxy ou de aplicações, comumente associados a redes de arquitetura TCP/IP.

Afinal, os primeiros sistemas de firewall nasceram exclusivamente para suportar segurança no conjunto de protocolos.

O termo inglês firewall faz alusão comparativa da função que este desempenha para evitar o alastramento de acessos nocivos.

Enfim, estes acessos ocorrem dentro ou fora de uma rede de computadores, que evita o alastramento de dados, recursos e outros métodos objetivos.

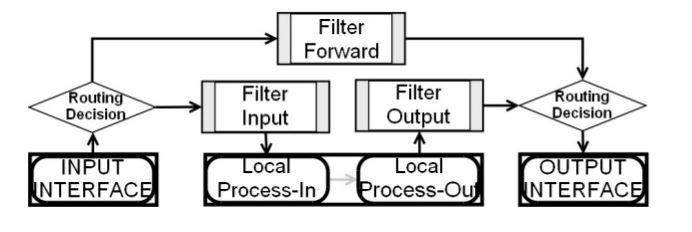

Diagrama de Firewall MikroTik

No MikroTik temos tudo isso de forma personalizada, pois, é possível desenvolver nossa política baseada em uma rede de arquitetura TCP/IP, com os benefícios do routerOS.

Como criar as Regras de Firewall ?

1. As regras de Firewall MikroTik são sempre processadas por cadeia, contudo, na ordem que são listadas, ou seja, de cima para baixo.

2. As regras de Firewall MikroTik funcionam como em programação (expressões condicionais, “se <condição> então <ação>”).

3. Se um pacote não atende TODAS as condições de uma regra, ele passa para a regra seguinte.

4. Quando o pacote atende a TODAS as condições da regra é formada afinal, uma ação com ele, não importando as regras que estejam abaixo dessa cadeia, pois NÃO serão processadas.

5. Existem algumas exceções ao crédito acima, que são as ações de “passthrougth” (passar adiante), log e add to address list.

6. Um pacote que não se enquadre em qualquer regra da cadeia, será por default aceito.

Regras do Firewall MikroTik

Subredes e comandos/serviços autorizados

Exemplos:

/ip firewall filter add chain=input connection-state=invalid action=drop comment=”Descarta Conexoes Invalidas” add chain=input connection-state=established action=accept comment=”Permite conexoes estabelecidas” add chain=input protocol=icmp action=accept comment=”Permite ICMP” add chain=input src-address=192.168.0.0/24 action=accept in-interface=!ether1 add chain=input action=drop comment=”Ignora todo o restante”

Configurando uma cadeia TCP e negando algumas portas TCP

Exemplos:

/ip firewall filter add chain=tcp protocol=tcp dst-port=69 action=drop comment=”Negar TFTP” add chain=tcp protocol=tcp dst-port=111 action=drop comment=”Negar RPC portmapper” add chain=tcp protocol=tcp dst-port=135 action=drop comment=”Negar RPC portmapper” add chain=tcp protocol=tcp dst-port=137-139 action=drop comment=”Negar NBT” add chain=tcp protocol=tcp dst-port=445 action=drop comment=”Negar cifs” add chain=tcp protocol=tcp dst-port=2049 action=drop comment=”Negar NFS” add chain=tcp protocol=tcp dst-port=12345-12346 action=drop comment=”Negar NetBus” add chain=tcp protocol=tcp dst-port=20034 action=drop comment=”Negar NetBus” add chain=tcp protocol=tcp dst-port=3133 action=drop comment=”Negar BackOriffice” add chain=tcp protocol=tcp dst-port=67-68 action=drop comment=”Negar DHCP”

Bloqueio de acesso FTP por força Bruta com 10 tentativas

Exemplos:

/ip firewall filter add chain=input protocol=tcp dst-port=21 src-address-list=ftp_blacklist action=drop comment=”Descarta forca bruta FTP” add chain=output action=accept protocol=tcp content=”530 Login incorreto” dstlimit=1/1m,9,dst-address 1m add chain=output action=add-dst-to-address-list protocol=tcp content=”530 Login incorreto” address-list=ftp_blacklist address-list-timeout=3h

Como obter mais informações do Firewall MikroTik?

Convido a todos a adquirirem os Livros MikroTik ou a participarem de nosso treinamento MTCNA, onde abordo temas que vão além do Firewall MikroTik com dicas, configurações e procedimentos.

Clique aqui para saber maiores informações sobre o curso OFICIAL MTCNA.

Clique aqui para comprar os Livros MikroTik

Portanto, deixe a sua rede mais segura, use o MikroTik da forma correta.

Abraços

Rogério Barion ENTELCO TELECOM